-

Obsidian を linux で使うとウィンドウに枠がつかないとき(i3 などの場合)2022-12-22(Thu)

-

i3wm でスクショを取る設定を参考に設定。 PrtScn で選択した領域をスクショできるだけでまぁいいかなという気がしたので以下の設定だけ入れました。 ``` bindsym Print exec --no-startu2022-12-21(Wed)

-

xremap を使い始めた2022-12-21(Wed)

-

archlinux で fcitx5 で特定のアプリ(chromeなど)で日本語入力できないとき``` pacman -S fcitx5-im ``` とする。fcitx5-gtk や fcitx5-qt などがインストールされて問題が解決する。2022-12-19(Mon)

-

arch linux を入れる 2022年版久々に arch linux を使おうかな、と思いまして。なんかもうプライベートで使うマシン、mac じゃなくていいなーって気分が高まりすぎてる。 archlinux の利点は、pacman で管理で2022-12-19(Mon)

-

Mount & Blade Ⅱ Bannerlord のキャンペーンをクリアしたシミュレーションゲーム。アクション要素もあるが、途中からめんどくさくてほぼアクションパート飛ばしていた。 序盤は盗賊を狩って、あとは鍛冶で金を稼いで、という感じ。 序盤に鍛冶が得意な人と医学が得意な2022-12-13(Tue)

-

Ultimate hacking keyboard を買った。これは Ultimate かも?2022-12-12(Mon)

-

kotlin 1.7.21 にアップグレードしようとしたら謎エラーになるケースの対応方法kotlin 1.7.10 から 1.7.21 にアップグレードしようとしたら以下の謎エラーが出る怪奇現象が発生していた。 ``` e: java.lang.NoSuchMethodError:2022-11-29(Tue)

-

Boot 3 というか micrometer の新しいやつが Exemplar 使えてめっちゃ良さそう。tracing(zipkin とか) を使っていても、トラブルシューティングのタイミングで開くのって億劫で、なかなか開くことがなかった。 が、micrometer Observaiton を使うと2022-11-29(Tue)

-

kweb の router では KVar を意識しようkweb の router においては、 ```kotlin path("/entry/{id}") {params -> val id = params["id"]!!.value2022-11-24(Thu)

-

冒険ダンジョン村2Android でプレイしました。 2週間ぐらいかけて75年目ぐらいまでやって、全村星5、周辺地域住民コンプ、街ガイド検定コンプまでやった。 ちまちま動くのが可愛いというカイロソフトの安定感があるゲ2022-11-21(Mon)

-

kweb でファイルアップロードをハンドリングしたいkweb を使ってインタラクティブなサイトを作っているときに、ファイルをアップロードする機能が欲しくなることがある。 そういう場合は KwebPlugin を継承して実装すればよい。appServer2022-11-18(Fri)

-

Rogue with dead というゲームをクリアした2022-11-16(Wed)

-

Kotlin でかんたんにインタラクティブなウェブアプリを書ける kweb とは結局なんなのか?一般的なウェブアプリというのは、クライアントサイドを JS で書いて、サーバーサイドを kotlin 等の別の言語で書く、といったアプローチが一般的です。 このアプローチになるのは、基本的にクライアン2022-11-15(Tue)

-

kweb で再利用可能なコンポーネントを使いたいばあいは kweb.state.Component を実装するkweb でサイトを作っている場合、複数画面で再利用可能なパーツが出来上がる時がある。そういう場合は、kweb.state.Component を継承させれば良い。 このブログで使っている編集2022-11-12(Sat)

-

selenium で処理を待つときは WebDriverWait を使うkweb のテストケースが Awaitility 使ってたのでそれをそれを参考にテストを書いていたのだが問題が発生した。 ```kotlin driver.get("2022-11-12(Sat)

-

blog の管理画面を kweb で作り直した作り直したので、k8s にデプロイするところまで完了。 もともと、/ 以下に読者が読むページ、 /admin/ 以下に 管理画面という構成の一つのサービスだったのだが、kweb で管理画面を作ろうと2022-11-11(Fri)

-

Integrate kweb and spring-bootkweb provides the document to integrate spring-boot. But in my opinion, it's bit complex and trick2022-11-09(Wed)

-

Blog を SSL にしたlet's encrypt で certbot で複数ドメインでやるのめんどくさくて だけ TLS 対応しているという状況を長らく続けていたのだが、k8s 化するついでに対応。 を参考2022-11-07(Mon)

-

blog に syntax highlight 機能をつけたprism.js がナウいのかどうかはよくわからないけれど、とりあえず入れた。markdown のレンダリングに使っている flexmark が prism.js で使うように languag2022-11-03(Thu)

-

fish の greeting message を無効化する```shell set -U fish_greeting ``` とする。 検索用キーワード: fish welcome message2022-11-02(Wed)

-

CPAN module を release するための docker image を作ったCPAN module をリリースするには、色々と前準備が必要というか、、色々な CPAN module をインストールしなきゃいけなくてちょっと手間だった。最近は年に数回しかしないのだが、、2022-11-02(Wed)

-

k8s への移行業務で k8s 化を推進しているので、趣味でも k8s にしようかなぁ、と。 デプロイしているコードはこのへん。Docker image をビルドするように変更している。 - -2022-11-01(Tue)

-

wezterm への移行iTerm2 がなんかもっさりするというのはあるので他のターミナルへの移行。sugarlife さんがおすすめしてくれたので移行してみる。 `brew install wezterm` で入った2022-10-25(Tue)

-

Scraping でも kotlin を使いたいgroovy で scraping するという記事をたまたま見かけた。 ここで、JVM言語でのscraping という観点でいうと、groovy というものは優れているわけだが、、実は kotlin2022-10-22(Sat)

-

Java で -Xmx 指定してない場合のデフォルトのヒープメモリ使用上限Linux の 64bit 環境だと、32GBと物理メモリの1/4の少ない方が上限となる。 『Javaパフォーマンス』に載っている。この本自体古いので、最近の JVM だとまたちょっと違うかもし2022-10-19(Wed)

-

Java 17 でインドネシア語の Locale の扱いが変わっている- - # Java 11 ``` | Welcome to JShell -- Version 11.0.16 | For an introduction type: /h2022-08-09(Tue)

-

Perl のワンライナーで複数行置換したい`BEGIN{undef $/;}` を入れると良い。 ``` perl -i -pe 'BEGIN{undef $/;} s/START.*STOP/replace_string/smg'2022-08-07(Sun)

-

krangl で unpivot(melt) する方法R の dplyr みたいなデータ操作ができる kotlin ライブラリである krangl でデータの unpivot をしてみる。 ```kotlin val df = dataF2022-07-14(Thu)

-

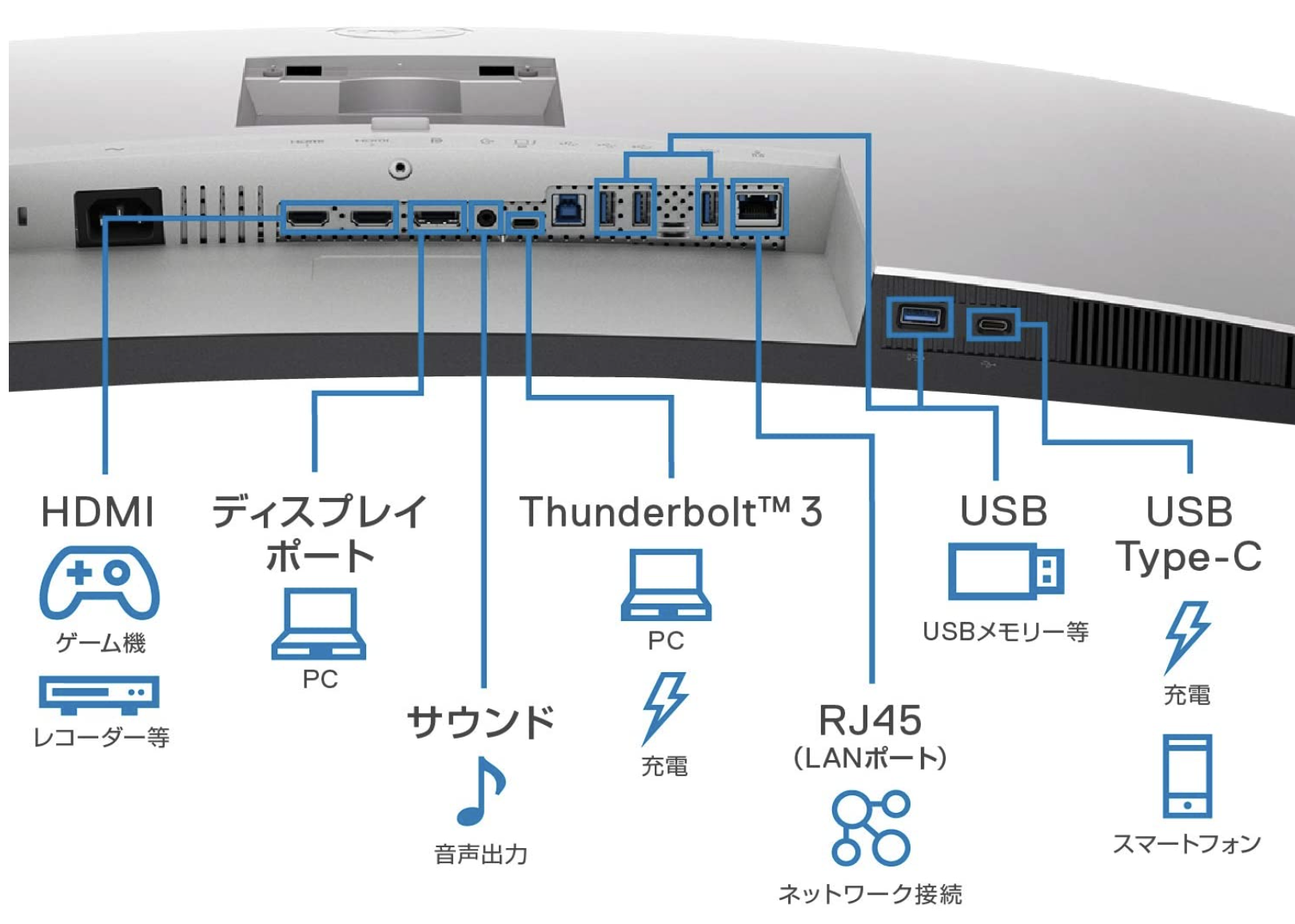

Dell U4021QW というウルトラワイドモニターを買った2022-06-27(Mon)

-

not stripped の linux バイナリは strip したら小さくなる↓のように、非常に大きい実行ファイルがあったとする。 ``` -rwxr-xr-x 1 tokuhirom tokuhirom 30M Jun 23 00:37 /tmp/thrift-lin2022-06-23(Thu)

-

山善の昇降式デスクを買った<iframe sandbox="allow-popups allow-scripts allow-modals allow-forms allow-same-origin" style="width2022-06-22(Wed)

-

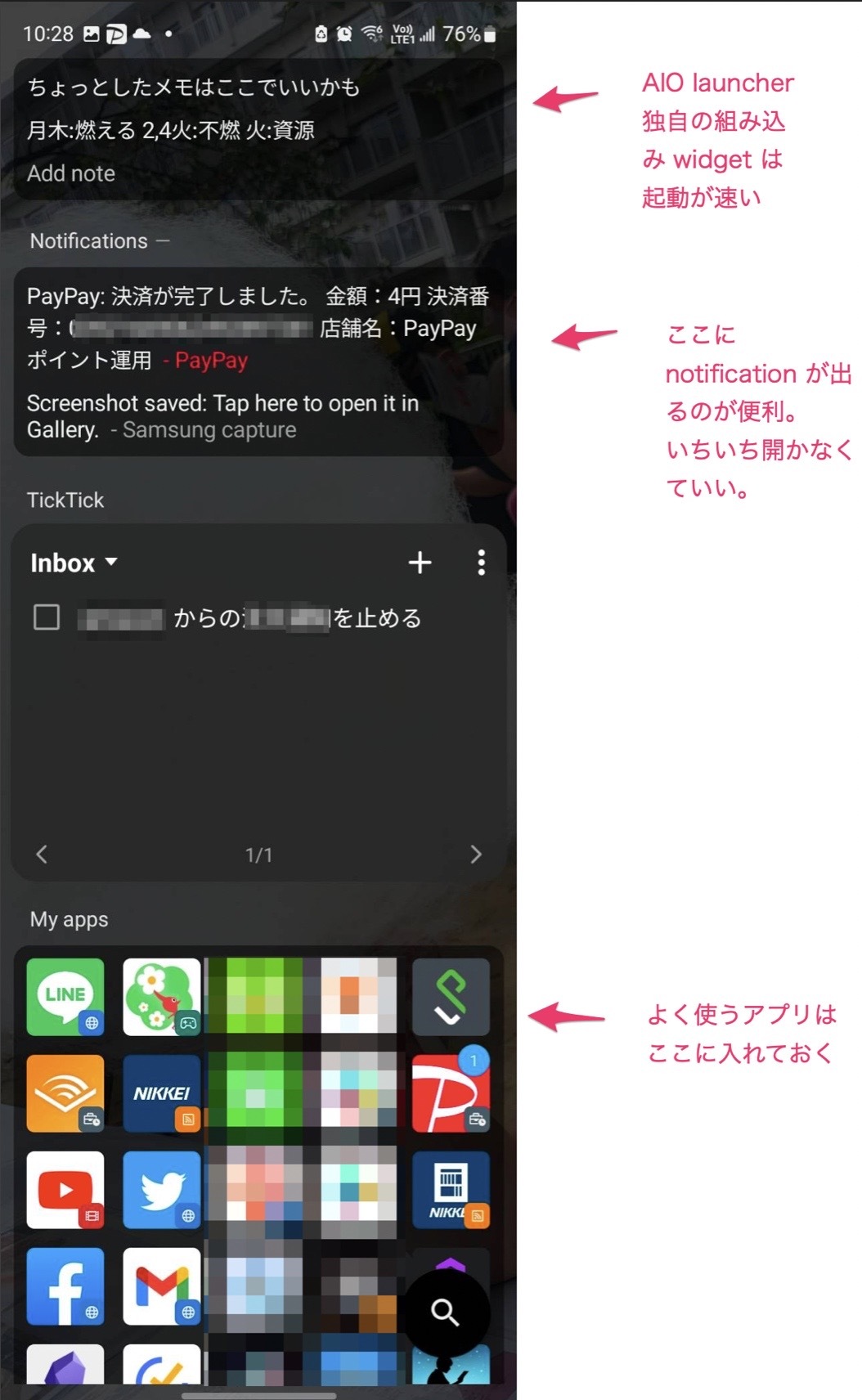

Android の Launcher は、AIO Launcher がライフチェンジングだった件2022-06-20(Mon)

-

armeria-grpc で io.grpc.StatusRuntimeException: UNKNOWN になるときサーバー側がエラーを返しているが、その理由を返していないときにこのエラーになる。 内部コンポーネント同士の通信の場合、サーバー側での問題を propagate してしまうことも可能。 ar2022-06-14(Tue)

-

GINQ - Groovy-Integrated QueryGroovy でデータを処理する DSL ```groovy def numbers = [0, 1, 2] assert [0, 1, 2] == GQ { from n2022-06-05(Sun)

-

yabai と skhd を最近は利用しているyabai という mac で動く tiling window manager を活用している。これと、同じ作者の skhd というショートカットマネージャーを組み合わせることで、ウィンドウの操作をほ2022-06-03(Fri)

-

java.util.Random が mockito でモックできないとき``` ExponentialBackoffTest > test() FAILED org.mockito.exceptions.base.MockitoException:2022-04-03(Sun)

-

spring-session-data-redis に含まれる RedisSessionRepository を利用して redis の容量を節約するspring-session-data-redis のデフォルト実装である RedisIndexedSessionRepository を利用すると以下の問題があります。 - spring-se2022-03-14(Mon)

-

JFR Event Streaming を利用して、ByteBuffer で OutOfMemoryError が起きたときに harakiri する。``` import jdk.jfr.consumer.RecordedClass import jdk.jfr.consumer.RecordedEvent import jdk.jfr.co2022-03-03(Thu)

-

new Locale("id", "ID").toString() の結果がバージョンによって違う``` import java.util.Locale; public class Foo { public static void main(String[] args) {2022-02-08(Tue)

-

Java 17 以後は Clock の interface として InstantSource が定義されているClock を mockito で @Spy しようとした場合などに、最近では制限が厳しくていじりづらくなっているが、、 Java 17 からは Clock の interface が切り出され2022-02-04(Fri)

-

protoc の aarch64 対応は 3.17.3 から。``` > Could not resolve all files for configuration ':protobufToolsLocator_protoc'. > Could not2021-11-17(Wed)

-

kover - coverage agents for kotlinkover は kotlin 用のカバレッジ収集ツール。jacoco でも収集は可能だが、以下のような違いがある。 - inline functions に対応 - multiplat2021-11-08(Mon)

-

Kitten's game をやっていたいわゆる放置ゲーなのだが、userjs による自動化をしつつ、なんだかんだ furthest ring に到達するまでやった。challenge も全部やったし、まぁやりきったかなという感じ。 Ac2021-10-23(Sat)

-

ContainerCreating で k8s が止まってるとき`kubectl describe pods` したら原因がわかるようだ。2021-10-13(Wed)

-

k8s の設定とアプリケーションコードのレポジトリは分けるべきか?CI のサイクルが違うので、分けておいたほうが開発しやすいようだ。 アプリケーションコードをいじるたびにベースイメージのビルドをしていると時間がかかる。2021-10-13(Wed)

-

JFR の event stream を Fluency で fluentd に送るここまでできれば、あとは fluentd で storage に格納して、flamegraph 等を描画すれば良いだけである。 ``` import jdk.jfr.consumer.Reco2021-10-06(Wed)

-

JFR のスタックトレースはデフォルトで64JFR では Stacktrace を取得する処理があるが、デフォルトのスタック取得深度は 64 である。 現代のウェブアプリケーションではフレームワーク側で64スタックぐらい余裕で消費しているので2021-10-05(Tue)

-

JFR の jdk.ExecutionSample では、STATE_RUNNABLE な Thread しか見れない。必要であれば、async-profiler とかで見たほうが良いよ、と。 逆にいうと、STATE_RUNNABLE だけをとってるから、待ちになりがちな web system の場合、容量少2021-10-04(Mon)

-

jfr で取れる生データがどんなものか確認できるウェブアプリを作ったJFR のイベントってどんなんあるんかなーと思ってもドキュメントとかが見当たらないし、確認の方法がよくわからないわけだが、、 実データを見るのが一番良さそうなのだが、実データ見るのがめんどく2021-10-01(Fri)

-

ブログを MySQL ベースにした昔はブログを MySQL ベースで運用していたのだが、、MySQL ベースでやってると運用がちょっとめんどくさくて、お金をかけずに自前でブログを運用するとなると、ファイルベースで管理したほうがなにかと2021-09-21(Tue)

-

Tomcat の session id の生成がめちゃくちゃ遅いとき``` Sep 27 23:41:00 dev3 docker[56810]: 2021-09-27 23:41:00.043 WARN 1 --- [nio-8080-exec-1] o.a.c2021-09-21(Tue)

-

VPS を Ubuntu に変えたよ何かの作業するとき用に VPS をなんとなく契約しているのだけど、すごい昔の centos で色々めんどくさくなったのでふっとばして ubuntu 20.04 に変更したよ。2021-09-19(Sun)

-

gradle の test 失敗情報を stdout に出させる。``` test { useJUnitPlatform() testLogging { // Make sure output from2021-09-01(Wed)

-

PowerShell の New-ScheduledTaskTrigger で、DaysOfWeek に複数要素指定する`New-ScheduledTaskTrigger -Weekly -At $At -DaysOfWeek @("Monday", "Tuesday", "Wednesday", "Thursday"2021-05-16(Sun)

-

Windows 10 で caps2ctrl が動かないときは powertoys 使うcaps2ctrl で remap していたが、なんか動かなくてぐぐってみると、microsoft が出している powertoys なら動くとのこと。 実際 powertoys を使ったらちゃんと動2021-04-08(Thu)

-

lettuce で redis cluster を使ってる場合に、プロセスがうまく落ちないってときlettuce-timer のスレッドとかが残ってうまくプロセスがシャットダウンでき無いとき。 Lettuce の場合 `StatefulRedisClusterConnection` などのコネク2021-03-08(Mon)

-

Wikipedia から SKK の辞書を生成するスクリプトをかいた。SKK-JISYO.L が最近、メンテナンスされてなくて `れいわ /令和/` が入ってなかったりして困ってしまう。 そこで、neologd から辞書を生成してみた。 しかし、neologd2020-08-30(Sun)

-

pytest でテスト名称がマルチバイト文字のときにエスケープされて見辛いときpytest.ini に以下のように記述すればよい。 ``` [pytest] disable_test_id_escaping_and_forfeit_all_rights_to_communi2020-08-29(Sat)

-

Mac で synergy がうごかないときLinux を server, Mac を client として synergy を使おうとした。 ``` [2019-03-13T22:16:56] DEBUG: can't get the ac2020-08-21(Fri)